- Door

- Arnout Veenman

- geplaatst op

- 25 september 2008 08:03 uur

Vijf dagen lang werd van 14 tot en met 19 september de Summer School on Network Information Security op Kreta georganiseerd door de European Network Information Security Agency (ENISA) en het Griekse researchinstituut FORTH. Tijdens de summer school zijn er verschillende, voor ISPam.nl lezers interessante lectures gegeven en een aantal daarvan ga ik in een aantal artikelen samenvatten. In dit eerste artikel is het thema: CyberCrime.

Vijf dagen lang werd van 14 tot en met 19 september de Summer School on Network Information Security op Kreta georganiseerd door de European Network Information Security Agency (ENISA) en het Griekse researchinstituut FORTH. Tijdens de summer school zijn er verschillende, voor ISPam.nl lezers interessante lectures gegeven en een aantal daarvan ga ik in een aantal artikelen samenvatten. In dit eerste artikel is het thema: CyberCrime.

Keynote door Mikko H. Hyppönen: Fighting Organized Online Crime

Mikko H. Hyppönen, Chief Research Officer, F-Secure, hield een keynote over het bestrijden van georganiseerd online criminaliteit. Hyppönen begon meteen goed met de stelling dat cybercrime de grootste groeimarkt is van de IT-industrie. Er is ook een enorme verandering gaande bij cybercrime, waren cybercrimelen (“hackers”) vroeger activistische nerds met veel technische kennis, de huidige cybercriminelen hebben vrijwel geen technische kennis (“scriptkiddies”) en uit zijn op financieel gewin.

Hyppönen vertelde over de kwestie met de Oekraïense Dmitry Ivanovich Golubov ook bekend als “Script”, die er zijn werk van had gemaakt om creditcard nummers te stellen en te verkopen. Op internet deed hij zich voor als maffioso, maar toen de politie een inval deed bleek hij in een achteraf flatje te wonen. Al had hij de deur van zijn appartement wel vervangen met een versterkte stalen deur.

Toen de politie eenmaal binnen was troffen ze “Script” in de keuken aan, waar hij zijn simkaarten en creditcards zat te koken in hete olie. In de kelder van zijn huis trof de politie zijn serverpark aan, waarbij de hardeschijven in “PACKATS” waren opgeborgen. Dit zijn apparaten waarin hardeschijven met één druk op de knop met een enorme stroomstoot te wissen zijn.

Zodoende was er geen enkel bewijsmateriaal tegen “Script” in zijn appartement te vinden. Uiteindelijk lukte het toch om hem te veroordelen op basis van andere bewijzen. Al zat hij maar een half jaar in de cel, na politieke druk kwam hij vrij in afwachting van zijn hoger beroep. Op dit moment is “Script” zelf verkiesbaar voor het parlement van Oekraïne, als hij gekozen wordt krijgt hij immuniteit en kan hij niet langer vervolgt worden.

Ook behandelde Hyppönen de wijze waarop cybercriminelen geld dat ze stelen van bankrekeningen in hun handen krijgen, dat doen ze met zogenaamde “moneymules”. Ook Hyppönen kreeg eens een spammail binnen met daarin een vacature voor een “regionale vertegenwoordiger” van een Zwitserse financiële instelling (“moneymule”). De eisen waren eenvoudig, waaronder, het spreken van de Engelse taal, twee maal per dag je e-mail checken, basis boekhouding, zelfstandig kunnen werken, maandag t/m vrijdag van 9:00 tot 11:00 kunnen werken, een team player zijn en GEEN STRAFBLAD hebben.

Dat leek Hyppönen wel wat en hij paste ook in het profiel, dus stuurde hij (vanaf zijn eigen F-Secure e-mail adres) een mailtje met: “Oh yes, what do I need to do?” Al snel krijg hij een e-mail terug met twee bijlagen, waarin stond dat hij was “gekozen voor de vacature” en zojuist benoemt was tot “payment processing manager”. Wat hij moest doen was geld op zijn rekening ontvangen, dat geld opnemen bij de bank en minus 5 procent provisie voor hem zelf via Western Union doorsturen naar de cybercriminelen.

Het mag duidelijk zijn dat wanneer de politie onderzoek doet naar het gestolen geld ze bij de “money mule” uitkomen, terwijl de cybercriminelen veelal veilig in landen als Rusland zitten. Eigenlijk best triest dat op die manier naïeve mensen worden opgesloten die snel rijk dachten te kunnen worden, terwijl de echte criminelen buiten schot blijven.

FBI Cyber Division / Computer Intrusion Section

Na deze minder mooie ontwikkelingen gaan we snel door naar de kant van de opsporing. Supervising Special Agent David West van de FBI Cyber Division / Computer Intrusion Section vertelde over het opsporen van cybercriminelen. Dit wordt door de FBI zeer serieus genomen en staat derde in de lijst met topprioriteiten van de FBI, na het opsporen van terroristen en counter intelligence. Verder bestrijdt de FBI cybercrime internationaal via haar liaison offices die zich bevinden in haar ambassades, de special agent die zich daar bevind heeft zowel contact met de lokale autoriteiten als het hoofdkwartier van de FBI en fungeert op die manier als man-in-the-middle. Helaas was de presentatie van SSA West verder niet al te inhoudelijk, maar het is in ieder geval goed om te weten dat de cybercrime bestrijding een topprioriteit van de FBI is. Mocht je om welke reden dan ook iets melden, neem dan contact op met de lokale liaison officer.

De rootkit op het netwerk van Vodafone Griekenland

Tijdens en rondom de Olympische Spelen in Athene hadden criminelen een rootkit geïnstalleerd op het netwerk van Vodafone Griekenland, waardoor ze onder meer de mogelijkheid hadden om de Griekse minister president af te luisteren. Tijdens de Summer School legde Vassilis Prevelakis van de Technische Universität Braunschweig uit hoe de hack in elkaar zat.

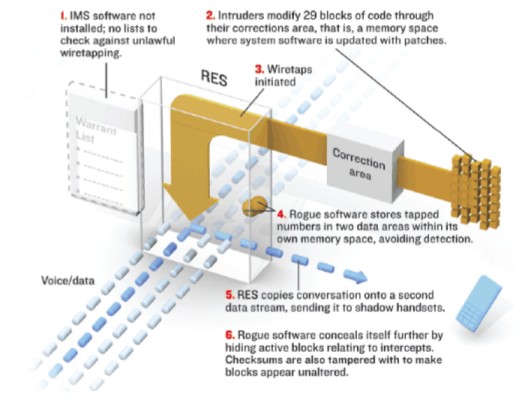

In januari 2005 merkte Vodafone in Griekenland op dat er dingen fout gingen met SMS-berichten en Vodafone vroeg de leverancier van de netwerkapparatuur: Ericsson de fouten te onderzoeken. In maart 2005 ontdekt Ericsson dat er een rootkit is geïnstalleerd op de netwerkapparatuur, om precies te zijn op de apparatuur die normaliter wordt gebruikt om abonnees (op bevel van de opsporingsdiensten) af te tappen.

Door misbruik te maken van het systeem waarmee de aftapapparatuur kan worden geüpdate veranderde de hackers totaal 29 blokken code in het systeem, waardoor het mogelijk wordt om een lijst met telefoonnummers op te geven die moesten worden afgetapt, waarvan de gesprekken worden doorgeprikt naar telefoons van de hackers. Per sms werden de hackers op de hoogte gehouden van elke nieuwe gesprek dat werd gevoerd via de telefoonnummers die ze aftapten.

De activiteit van de software van de hackers was ook niet in de logfiles te zien doordat de logging door de hackers werd uitgeschakeld op het moment dat ze een gesprek aan het aftappen waren. Dit resulteerde wel in boodschappen als “Logging stopped” en “Logging started” in de logfiles, maar daar werd geen aanval in gezien door de medewerkers van Ericsson en Vodafone.

Uiteindelijk zijn er ook geen verdachten opgepakt in deze kwestie, waarschijnlijk mede door het feit dat de software die gebruikt is bij de hack, zonder dat deze was veiliggesteld, van de netwerkapparatuur verwijderd is door Vodafone. Daarnaast zou Vodafone ook niet volledig hebben meegewerkt aan het onderzoek, wat er uiteindelijk toe leidde dat Vodafone een boete van 70 miljoen euro kreeg vanwege de hack!

Het is in iedergeval schrikbarend, want de hack is zo’n beetje bij toeval ontdekt, door dat er sms-foutmeldingen ontstonden, was dat niet gebeurt, dan had de hack wellicht nog veel langer intact kunnen blijven en dat is toch wel een bizar idee. Dat doet je ook afvragen of er nog meer telco’s zijn die op deze manier zijn gehackt zonder dat ze dat door hebben.

Tot zover dit eerste verslag van de Summer School on Network Information Security.