- Door

- Sebastian Broekhoven (Networking4all)

- geplaatst op

- 29 juni 2016 10:00 uur

E-mail is nog steeds één van de belangrijkste communicatiemiddelen ter wereld. Maar omdat het een communicatiemiddel is dat niet zonder internet kan, is veiligheid van groot belang: onbeveiligd e-mailverkeer kan betekenen dat het afgeluisterd of misbruikt kan worden. In deze serie gaan we dieper in op problemen die kunnen voorkomen bij het niet, of verkeerd, beveiligen van e-mailverkeer.

Deel 2: Spoofing

Spammers en oplichters doen zich graag voor als iemand anders. Met de spoofing-techniek kunnen zij mail sturen waarbij het lijkt alsof het verzonden is door iemand anders. Deze techniek wordt veel gebruikt om phishing-mailtjes van bijvoorbeeld je bank of een overheidsinstelling te versturen. Mailservers worden tegenwoordig gelukkig steeds slimmer en dankzij technieken als SPF, DKIM en DMARC kan een mailserver controleren of de afzender van een e-mail wel is wie hij zegt te zijn, en of hij gemachtigd is om namens het betreffende domein e-mail te mogen versturen. Het controleren van de afzender is echter afhankelijk van correct geconfigureerde DNS en mailservers: is één van de onderdelen niet goed ingesteld, zal de techniek niet werken of zich zelfs tegen de gebruiker kunnen keren. Zo werd deze week bijvoorbeeld bekend dat veel gemeentelijke mailservers niet goed zijn ingesteld: bij slechts 3 van de 50 gecontroleerde gemeenten werden de internetstandaarden SPF, DKIM en DMARC goed toegepast waardoor spoofers zich zouden kunnen voordoen als ambtenaars van de gemeente.

SPF, DKIM en DMARC

SPF, wat staat voor Sender Policy Framework, laat de eigenaar van een domeinnaam in een TXT-bestand aangeven wie namens dat domein e-mail mag versturen. Dit kan bijvoorbeeld door het aangeven van IP adressen, A-records of MX-records. Wanneer alleen vanaf één mailserver gemaild mag worden, is het dan al voldoende om in het TXT-bestand die mailserver aan te geven. SPF wordt echter vaak soepel ingesteld vanwege het feit dat het geen rekening houdt met het forwarden van e-mail.

DKIM staat voor DomainKeys Identified Mail en werkt met een beveiligingssleutel in de headers van de e-mail. Via een domainkey-record kan de ontvangende mailserver vervolgens de juiste informatie uit de DNS halen om te controleren of deze sleutel de juiste is en daarmee of de e-mail vertrouwd kan worden.

DMARC staat voor Domain-based Message Authentication, Reporting & Conformance. DMARC combineert SPF en DKIM: het haalt bij binnenkomst van een e-mail op de mailserver de beveiligingssleutel, het domein waarvandaan verzonden is, en het domein van het antwoordadres op, en vergelijkt vervolgens de sleutel en het domein, en het domein met het antwoordadres. Komen deze allemaal overeen, en zijn daarmee de resultaten van SPF en DKIM positief, dan is het mailtje goedgekeurd en kan het afgeleverd worden. Als één van deze onderdelen niet klopt, wordt het mailtje niet afgeleverd in de inbox van de ontvangende mailclient. Daarnaast heeft DMARC ook een rapportagedeel dat de verzender en de ontvanger kan informeren over mogelijk misbruik.

Phishing met de bank als aas

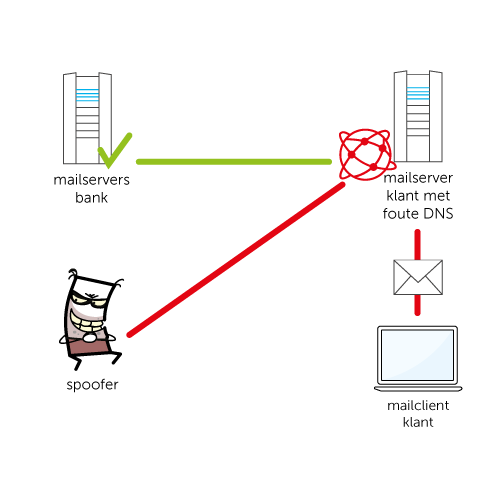

Neem bijvoorbeeld een bank die zijn klanten wil mailen. De mailservers van de bank kunnen helemaal volgens het boekje zijn ingesteld, maar wellicht biedt de mailserver van de klant geen ondersteuning voor deze technieken. In dat geval kunnen oplichters zich alsnog voordoen als de bank en die klant oplichten: de mailserver van de klant vangt tenslotte niet op dat de mail niet van de bank zelf afkomstig is.

Staan de technieken wel geïnstalleerd op de mailserver van de klant maar zitten er fouten in de configuratie, kunnen oplichters de klant alsnog bereiken. Andersom zouden er ook fouten in de configuratie kunnen zitten van de mailservers van de bank; in dat geval kan de bank de klant niet eens zelf mailen omdat de mailservers niet worden vertrouwd.

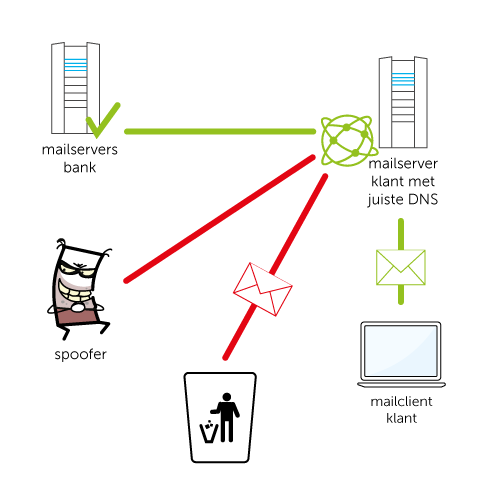

Mochten de mailservers en de DNS aan beide kanten wel goed zijn geconfigureerd, kan een oplichter een klant wel proberen te mailen maar zal de ontvangende mailserver die mailtjes niet vertrouwen en dus niet afleveren in de inbox van de klant. Het mailtje wordt in plaats daarvan gemarkeerd als spam, en verdwijnt in de prullenbak!

DNS

DNS is bij voorkoming van spoofing e-mail een zeer belangrijke pijler. Door het gebruik van DNSSEC is het mogelijk om te voorkomen dat de informatie die is opgenomen in de DNS kan worden gemanipuleerd. Maar net als bij versleuteling van het e-mailverkeer is het ook hier van belang dat de andere partij gebruikmaakt van deze beveiligingstechnieken.

Conclusie

Uiteindelijk hebben de bovengenoemde vormen van beveiliging tegen spoofing alleen nut wanneer deze door zoveel mogelijk mensen gebruikt worden. Helaas is dit nog steeds een vrijblijvende keuze van de e-mail- en domeinbeheerder, waardoor het voorlopig nog steeds oppassen geblazen is. Wanneer u niet zeker bent van uw instellingen en daar zelf niks aan kunt doen, blijft het gezond verstand de beste bescherming: controleer de afzender, klik nooit blind op linkjes in een e-mail, en onthoud dat grote bedrijven en vooral banken en overheidsinstellingen nooit om uw gegevens zullen vragen via e-mail.

Deel 1 gemist? Bekijk het artikel hier.

Geschreven door Sebastian Broekhoven (Networking4all)

Dit ingezonden artikel is geschreven door Sebastian Broekhoven van Networking4all.

Dit ingezonden artikel is geschreven door Sebastian Broekhoven van Networking4all.

Lees ook de onderstaande artikelen van Networking4all

Stuur ook uw blog, achtergrond artikel of andere bijdrage in!

Indien u zelf een interessante bijdrage, zoals een blog, how-to of achtergrond heeft, dan plaatsen wij die graag en dat kost u niks. Neem contact op met de ISPam.nl redactie via [email protected] of kijk op deze pagina voor meer informatie over het leveren van een bijdrage aan ISPam.nl.