- Door

- Randy ten Have

- geplaatst op

- 30 augustus 2011 08:09 uur

![]() Het Nederlandse bedrijf DigiNotar, dat een eigen CA-rootcertificaat bezit, heeft een wildcard certificaat voor google.com uitgegeven. Onterecht, zo bleek later. Pijnlijk, aangezien DigiNotar voornamelijk certificaten levert in opdracht van Nederlandse overheidsinstellingen.

Het Nederlandse bedrijf DigiNotar, dat een eigen CA-rootcertificaat bezit, heeft een wildcard certificaat voor google.com uitgegeven. Onterecht, zo bleek later. Pijnlijk, aangezien DigiNotar voornamelijk certificaten levert in opdracht van Nederlandse overheidsinstellingen.

Op internet gaan de geruchten dat het certificaat werd aangevraagd door de overheid van Iran, om zogenoemde Man-in-the-middle aanvallen uit te kunnen voeren. De Iraanse overheid is met het valse certificaat in staat om mee te kijken in versleutelde verbindingen naar onder andere Gmail. Het certificaat is al op 10 juli van dit jaar uitgegeven en werd gisteren door DigiNotar ingetrokken. Het probleem is echter dat veel browsers geen controle uitvoeren op ingetrokken SSL-certificaten. De vraag is nu waar het beveiligingslek zit en of er enkel een certificaat voor Google is uitgegeven, of dat er meer certificaten – of de rootkey – is uitgelekt.

Handmatige controle

“Microsoft en Mozilla hebben een policy geïmplementeerd die van de CA eist dat een certificaat voor een domeinnaam met een hoge waarde altijd eerst handmatig gecontroleerd moet worden. Daarbij heeft DigiNotar, in tegenstelling tot de problemen welke we eerder bij Comodo zagen, wel een stevig validatieproces en laat DigiNotar zijn partners geen validatie uitvoeren. “Dit zou mogelijk kunnen betekenen dat er iemand heel diep in het systeem van DigiNotar heeft gezeten”, zegt Paul van Brouwershaven van het beveiligingsbedrijf Networking4all.

Veel vragen

Tot nu toe zijn er nog heel veel vragen onbeantwoord gebleven: Is dit het enige certificaat wat is uitgegeven? Was dit het eerste certificaat en zo nee, hoe lang bestaat het probleem dan al? DigiNotar kan ook zelf certificaten uitgeven voor het Root der Nederlanden, zijn ook op dit root eventueel certificaten uitgegeven? In korte tijd is dit het zoveelste incident met de Certificate Authorities welke de validatie voor een SSL-certificaat uitvoeren. Protocollen als DANE die het SSL-certificaat aan een met DNSSEC-gesigneerde domeinnaam kunnen koppelen worden dan ook steeds belangrijker.

Verregaande maatregelen

Inmiddels heeft Mozilla laten weten het rootcertificaat voor DigiNotar in te trekken in de volgende versie van browser Firefox. Dit heeft verregaande gevolgen voor DigiNotar, maar vooral voor alle certificaten die door DigiNotar uitgegeven zijn. Deze zullen straks waarschuwingen geven in browsers en vervangen moeten worden. Mozilla kwam tot dit besluit door het bereik van de Google diensten en dus de grote impact die het kan hebben op de gebruikers ervan. Op de bugtracker van Mozilla loopt inmiddels een discussie of andere CA’s van DigiNotar ook geblokkeerd moeten worden. Hieronder valt ook het CA dat certificaten verstrekt voor overheidswebsites als digid.nl.

Update 10.50 uur: Inmiddels laat Microsoft weten het rootcertificaat van DigiNotar ook te zullen blokkeren.

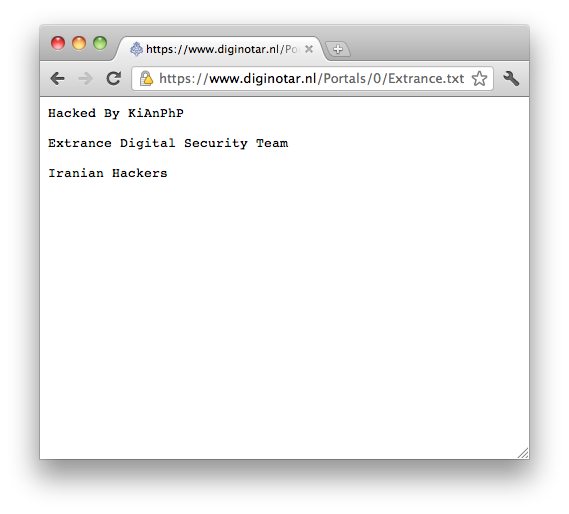

Update 11.30 uur: De website van DigiNotar lijkt ook gehacked te zijn.