- Door

- Arnout Veenman

- geplaatst op

- 8 oktober 2008 08:05 uur

Eindelijk, VeriSign heeft een voorstel gedaan om de root zone te signeren met DNSSEC. Daarbij heeft VeriSign ook een oplossing bedacht voor de controle over de Key Signing Key (KSK).

Eindelijk, VeriSign heeft een voorstel gedaan om de root zone te signeren met DNSSEC. Daarbij heeft VeriSign ook een oplossing bedacht voor de controle over de Key Signing Key (KSK).

De belangrijkste punten uit het voorstel van VeriSign zijn:

- De verschillende rollen die VeriSign, ICANN en het Amerikaanse Department of Commerce (DoC) hebben veranderen niet. VeriSign en ICANN blijven samen verder bouwen aan het Root Zone Management System (RZMS).

- De controle over de Key Signing Key (KSK) wordt gesplitst over verschillende organisaties, op een “M” van de “N” manier. “N” is het aantal organisaties dat een deel van de toegang tot de KSK in handen heeft en “M” is het aantal van die organisaties dat het gebruik van de KSK moet autoriseren alvorens deze gebruikt kan worden. VeriSign heeft voorgesteld om de 13 root server operators toegang tot de KSK te geven (“M”=13). Om de KSK te kunnen gebruiken zouden 5 van deze organisaties dat moeten autoriseren (“N”=5).

- De Zone Signing Key (ZSK) wordt door VeriSign gegenereerd en beheerd.

Het Internet Governance Project (IGP) heeft een belangrijke bedenking bij het plan van VeriSign: 10 van de 13 root server operators, private Amerikaanse organisaties en daardoor vallen onder de Amerikaanse wet en bestuur. Om deze reden zou het aantal organisaties dat nodig is om de KSK te kunnen gebruiken groter moeten zijn dan de 5 die door VeriSign is voorgesteld, waarbij IGP een minimum van 6 noemt, idealiter zou dat aantal zelfs groter moeten zijn dan het aantal Amerikaanse organisaties (10).

Ondanks dat de vraag hoe de KSK beheerd gaat worden, is het belangrijkste dat de root zone überhaupt gesigned wordt met DNSSEC, want op die manier wordt de implementatie van DNSSEC voor individuele TLD’s een heel stuk eenvoudiger en ook ISP’s hoeven maar één public KSK in hun DNS-servers op te nemen. In Zweden is dit dan ook de belangrijkste reden waarom grote ISP’s DNSSEC nog niet omarmt hebben, vertelde Anne-Marie Eklund van DNSSEC pionieer .SE tijdens de Summer School on Network Information Security.

Het volledige voorstel voor het signen van de root zone van VeriSign staat hier.

Signen die Root Zone!

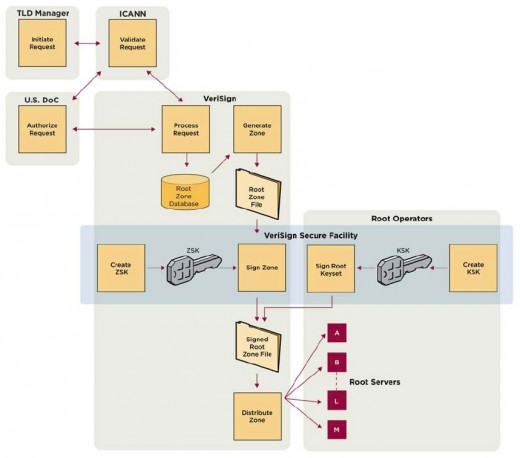

Schematisch overzicht van hoe het signen van de root zone met DNSSEC in zijn werk gaat: