- Door

- Arnout Veenman

- geplaatst op

- 26 oktober 2015 08:00 uur

Op Twitter verschenen afgelopen week berichten dat TransIP gehackt zou zijn en dat er verhuistokens van domeinnamen die bij het bedrijf geregistreerd staan, zullen worden gepubliceerd. In een reactie op Twitter reageerde het bedrijf door te stellen dat het om een automatisch gegenereerd bericht door twitter-spambots gaat.

@JoeriFrantzNL @veenman @ispamnl Dit zijn spambots die automatisch teksten genereren. Hier is inmiddels melding van gemaakt bij Twitter.

— TransIP (@TransIP) October 21, 2015

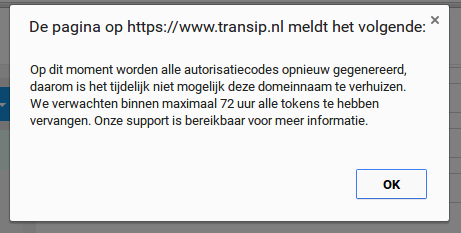

Opvallend is echter dat een dag later blijkt dat TransIP alle verhuistokens van domeinnamen opnieuw aan het genereren is. De SIDN richtlijnen zeggen het volgende over het hergenereren van verhuistokens: “Een tokenreset is alleen toegestaan als de domeinnaamhouder zelf aangeeft dat het token zonder zijn toestemming in handen van derden terecht is gekomen of als u dit zelf ontdekt. “

Aan TransIP heb ik daarom de vraag gesteld of er toch iets klopt van de berichten op Twitter en of dat er verhuistokens en andere klantgegevens daarbij gelekt zijn. Het is toch merkwaardig om op basis van een (groot) aantal automatisch gegeneerde berichten op Twitter alle verhuistokens te resetten. Iedereen kan immers iets op Twitter zetten.

Jeroen Hüpscher, CEO van TransIP, stelt tegenover ISPam.nl dat er geen enkele aanwijzing is dat TransIP gehackt is. Het opnieuw genereren van de verhuistokens is volgens hem enkel een voorzorgsmaatregel die op initiatief van de CTO is genomen omdat je nooit kan uitsluiten dat je niet ooit een keer gehackt bent. Als aanvulling daarop stelt Hüpscher het volgende over de reden om de verhuiscodes opnieuw te genereren:

Zoals gezegd hebben wij geen reden aan te nemen dat er data van ons gelekt is. De tweets die dit beweren, lijken van bots afkomstig te zijn. Wat wel zo is, is dat dit je aan het nadenken zet over bepaalde onderwerpen zoals de attack surface van b.v. autorisatie codes. Dit is data die wij niet op een dusdanige manier kunnen opslaan dat we er niks meer mee kunnen, want dat zou impliceren dat wij deze niet meer kunnen uitdelen aan onze klanten. Dit is dus statische data die met gemak jaren kan blijven staan in onze databases, of zelfs die van onze klanten mochten deze onze data exporteren. Dit zorgt er per definitie voor dat de attack surface voor autorisatie codes groter is dan andere typen data, dit terwijl autorisatie codes vrij gevoelige data zijn. Alleen al hierom hebben wij besloten nu actie te ondernemen door deze allemaal te wijzigen en zijn we aan het kijken om deze per definitie periodiek te wijzigen.

Daar voegt Hüpscher nog aan toe: “Dit is precies waar wij bij TransIP voor staan, het minimaliseren van risico door deze te spreiden en de attack surface altijd zo klein mogelijk te houden. Als je het TransIP nieuws ook een beetje volgt, zal dit niet meer dan logisch zijn, als je bijvoorbeeld kijkt naar onze reactie op Heartbleed, Venom en Shell-Shock.”