- Door

- Stefanie Weber (Networking4all)

- geplaatst op

- 6 juli 2016 10:00 uur

E-mail is nog steeds één van de belangrijkste communicatiemiddelen ter wereld. Maar omdat het een communicatiemiddel is dat niet zonder het internet kan, is veiligheid van groot belang: onbeveiligd e-mailverkeer kan betekenen dat het afgeluisterd of misbruikt kan worden. In deze serie gaan we dieper in op problemen die kunnen voorkomen bij het niet, of verkeerd, beveiligen van e-mailverkeer.

Deel 3: IDN

In het artikel van vorige week over spoofing was te lezen dat spoofers misbruik maken van slecht, of niet, beveiligde mailservers en DNS configuraties om mailtjes te kunnen versturen onder een valse naam. Zo kunnen ze zich bijvoorbeeld voordoen als een bank, of een overheidsinstelling. Hiervoor misbruiken spoofers graag een van origine legitiem systeem: IDN-domeinnamen.

IDN staat voor Internationalised Domain Name, oftewel een domeinnaam die gebruik maakt van ten minste één teken uit een ander alfabet dan het Latijnse alfabet, zoals het Chinese, Cyrillische of Hebreeuwse alfabet. Deze domeinnamen worden opgeslagen in de DNS als combinatie van ASCII, het Latijnse alfabet en bijzondere tekens, en Unicode, het uitgebreide codesysteem waarin alle bijzondere alfabetten en tekens zijn opgeslagen. Zo kunnen ze over het hele internet worden uitgelezen en gebruikt als Punycode: een combinatie van de Unicode- en de ASCII-tekens, gemarkeerd met het voorzetsel ‘xn--‘. Bij het gebruiken van een IDN-domeinnaam weet de browser in beide gevallen welk domein gezocht wordt.

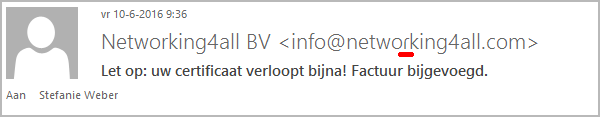

Scammers maken misbruik van deze standaard door domeinnamen vast te leggen die ogenschijnlijk exact hetzelfde zijn als de originele domeinnaam, en vanuit die domeinnaam mensen te benaderen met hun oplichtingsmail. Een dergelijke tactiek heet een homograph attack, omdat de woorden elkaars homograaf zijn: ze worden ogenschijnlijk hetzelfde geschreven.

Hoewel het logisch zou zijn dat dit soort domeinnamen niet vastgelegd zouden mogen worden, is het in de werkelijkheid erg moeilijk om dit misbruik aan banden te leggen. Domeinnamen die alarmbellen zouden moeten doen rinkelen, horen eigenlijk bij de registrars die de domeinnamen registreren op te vallen. Elke registry heeft echter hun eigen regels wat betreft het mogen registreren van domeinnamen. Ook het valideren van het bedrijf of de persoon die de registratie wil doen, ligt volledig in hun handen. De ICANN, de overkoepelende organisatie verantwoordelijk voor het beheer en de procedures omtrent domeinnamen, heeft wel richtlijnen opgezet voor het gebruik van IDN-domeinen. Daarnaast heeft de ICANN ook een meldpunt voor misbruik van domeinnamen. Ondanks die uitgebreide regelgeving glippen domeinnamen die puur gebruikt worden voor spam en phishing, er toch regelmatig doorheen.

In de verdediging

Helaas is er geen echte verdediging tegen dit soort oplichterij omdat de domeinnaam een echt vastgelegd domein is. Systemen als SPF, DKIM en DMARC zullen deze mailtjes niet af kunnen vangen omdat die alleen controleren of de domeinnaam waarvandaan verstuurd wordt wel bestaat. Veel mailclients zetten IDN-domeinen ook standaard al om in Unicode, waardoor homografische domeinen niet opvallen. Een simpel mailscriptje is al genoeg om de meeste mailclients om de tuin te leiden

De beste verdediging tegen dit soort oplichters is dan ook altijd nog het gezonde verstand. Als u ongevraagd benaderd wordt via e-mail door uw bank, een overheidsinstantie of een webshop, geef dan nooit uw persoonlijke gegevens af en onthoudt dat uw bank u nooit om uw rekeninggegevens of zelfs uw pincode zal vragen. Klik niet zomaar op linkjes in de e-mail, maar ga zelf indien nodig in de browser naar de website. Twijfelt u over de echtheid van de e-mail? Dan kunt u het beste zelf telefonisch contact opnemen met de instantie of het bedrijf in kwestie.

Conclusie

De beveiliging van uw e-mail hangt dus samen van meerdere elementen. Met een SSL-certificaat versleutelt u uw berichten en e-mailverkeer, waardoor ze niet onderschept kunnen worden, en verdedigt u uw mailservers tegen grijpgrage vingers van buitenaf. Met de toepasbare technieken van SPF, DKIM en DMARC kunt u uw DNS-configuratie inzetten om te voorkomen dat spoofers zich voordoen als u naar uw klanten. En door altijd goed op te letten en niet zomaar te klikken op linkjes of bijlagen, verdedigt u uw mailserver, uw computer, en uw eigen gegevens van IDN-scammers.

Bekijk hier deel 1 en 2

Geschreven door Stefanie Weber (Networking4all)

Dit ingezonden artikel is geschreven door Stefanie Weber van Networking4all.

Dit ingezonden artikel is geschreven door Stefanie Weber van Networking4all.

Lees ook de onderstaande artikelen van Networking4all

Stuur ook uw blog, achtergrond artikel of andere bijdrage in!

Indien u zelf een interessante bijdrage, zoals een blog, how-to of achtergrond heeft, dan plaatsen wij die graag en dat kost u niks. Neem contact op met de ISPam.nl redactie via [email protected] of kijk op deze pagina voor meer informatie over het leveren van een bijdrage aan ISPam.nl.